27 al 31 Julio 100% online

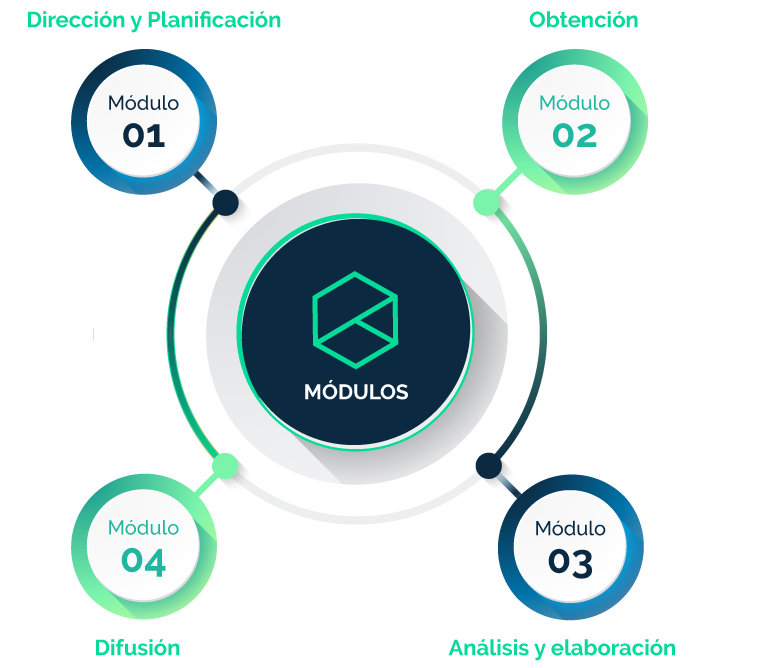

Para poder aprovechar el evento no es necesario tener conocimientos previos sobre Ciberinteligencia, sin embargo lo hemos estructurado y planteado para que al final del mismo se haya podido ver una visión 360º del ciclo de Inteligencia, el cual se puede aplicar a un servicio o producto de Ciberinteligencia. Por ello las ponencias y talleres están distribuidos según las 4 fases del ciclo así como la agenda del congreso.

Nota: la lista de ponentes es provisional según confirmación y disponibilidad de agenda.

Nota: el programa es provisional hasta una semana antes del congreso y puede estar sujeto a cambios de horarios, ponencias y talleres.

No, tanto las ponencias como los talleres son totalmente gratuitos. Para asistir a las ponencias y talleres es necesario previamente la inscripción desde esta web (intelcon.ginseg.com/inscripcion) de cara a poder dimensionar y garantizar la infraestuctura de streaming a las personas inscritas.

El evento es 100% online tanto los talleres como las ponencias, para garantizar que todo el mundo pueda asistir independientemente de su localización o situación.

Tanto las ponencias como talleres son marcados en huso horario de España (UTC+1). No obstante en el horario se indican las principales horas según varios países de Latinoamérica.

El acceso a los mismos se indicará en esta misma web dias antes del evento para acceder a la plataforma de streaming desde un navegador web y por email para aquellos asistentes inscritos. Es muy recomendable que uses la última versión actualizada del navegador para evitar posibles incompatiblidades, tengas un ancho de banda de Internet de al menos 20 Mb y utilices una pantalla de gran tamaño para visualizar lo mejor posible las presentaciones compartidas.

Sí. Durante las ponencias y talleres estará hablitado un chat integrado para poder formular preguntas. Este chat es ofrecido por un provedor tercero en el cual se requiere tener cuenta gratuita para realizar preguntas. Debido a la casuística de cada presentación o taller no se garantiza la respuesta de todas las preguntas quedando a valoración del ponente por tiempo o contenido. Estos chat serán moderados y se podrá expulsar temporal o indefinidamente aquellos asistentes que hagan mal uso del mismo.

Puedes hacerlo a través de nuestras redes sociales (las cuales estaremos atendiendo) o por email a [email protected]. Debido al alto número de participantes no podemos garantizar la respuesta rápida de las mismas aunque la atenderemos con la mayor brevedad posible (por favor paciencia).

Desde la organización hemos tratado de compatibilizar al máximo las horas en la que tanto los asistente de España como de países de Latinoamérica pueden asistir. Adicionalmente se pretende facilitar la asistencia a personas que trabajan en jornada reducida o en jornada completa que pueden conectarse a las últimas ponencias.